Tấn công mới HTTP/2 “khởi tạo chớp nhoáng” tràn ngập mạng Internet

- Nhật Tân

- •

Google, Amazon, và Cloudflare báo cáo hôm Thứ Tư (11/10) về đợt tấn công DDoS lớn nhất từ trước đến nay đến ứng dụng trên mạng, gấp 3 lần so với bất kỳ tấn công nào cùng loại được ghi nhận. Thời điểm đỉnh cao được ghi nhận xuất hiện tháng 8 vừa qua, có trên 398 triệu tấn công trong mỗi giây. “Khởi tạo chớp nhoáng HTTP/2” này được coi là loại mới, chưa có lời giải, và đến nay nó vẫn tiếp diễn. Tuy nhiên, các hãng nói trên đều báo cáo họ đã có giải pháp chặn được phá hoại này ở vòng ngoài.

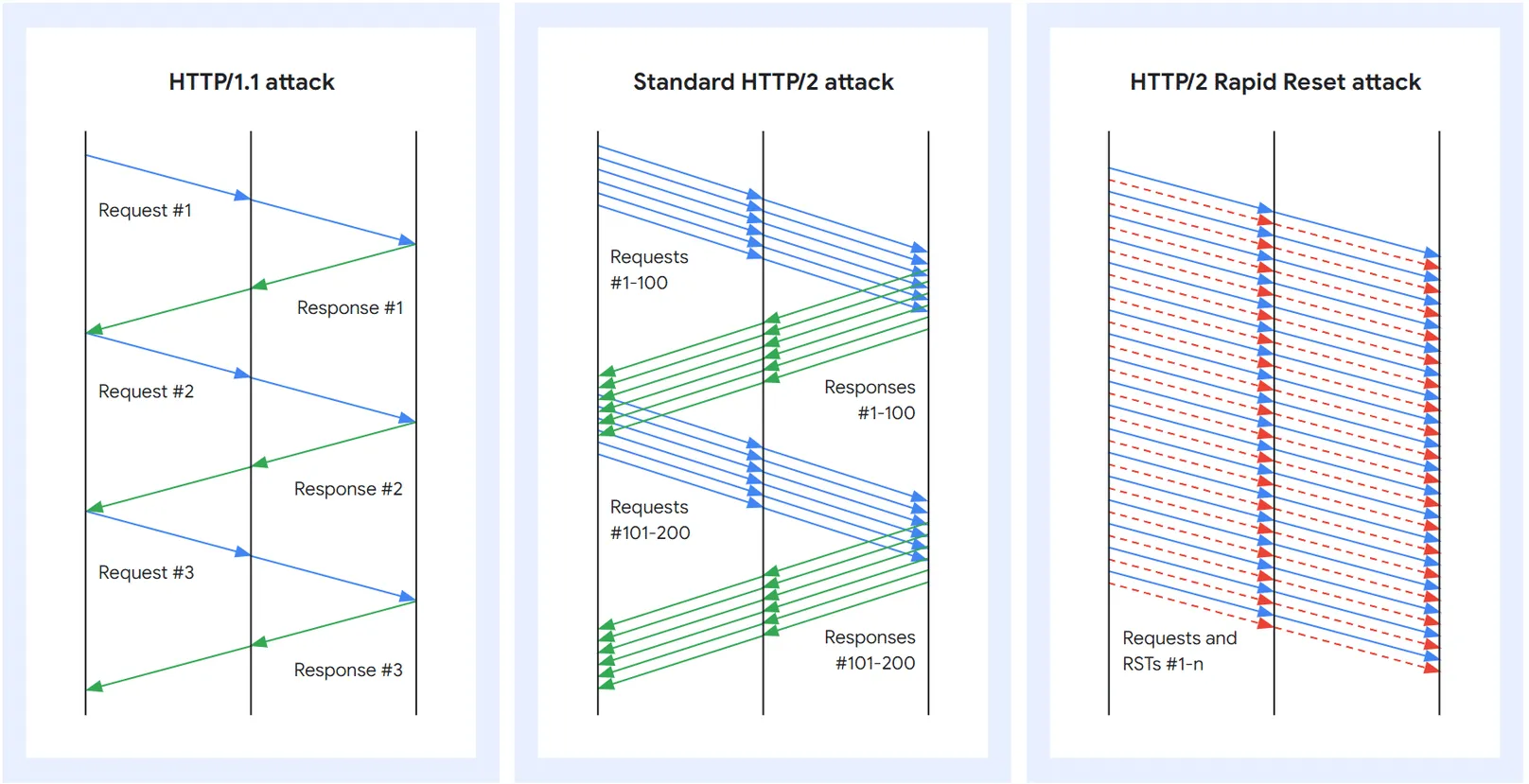

DoS — Denial of Service — là loại tấn công bằng cách liên tục ra các yêu cầu. Chẳng hạn đối với 1 website, khi nó bị tấn công DoS thì những ai truy cập website này sẽ thấy nó chạy chậm kinh khủng (vì phải bận trả lời các yêu cầu khác, do phía tấn công giả mạo làm khách truy cập tạo ra), hoặc bị ngắt, hoặc thậm chí không thể vào được website đó nữa. DoS là loại tấn công phổ thông nhất trên mạng Internet tính đến nay.

DDoS — Distributed DoS — là loại DoS mà các tấn công xuất phát từ nhiều nơi cùng một lúc. Trong báo cáo thì đợt tấn công là thuộc loại này.

Trong một dẫn chứng từ Google, chỉ trong 2 phút, Wikipedia đã nhận số đòi hỏi truy cập nhiều hơn nó nhận trong cả 1 tháng. Cloudflare và Amazon cũng khẳng định đây là đợt tấn công với quy mô chưa từng có.

Amazon báo cáo con số đỉnh điểm là 155 triệu RPS (Request Per Second — số yêu cầu trong 1 giây). Google báo cáo thời điểm cao nhất là 398 triệu RPS. Các con số này đều được ghi nhận vào tháng 8. Con số mà Google ghi nhận là gấp 3 lần ghi nhận cao nhất của tấn công trong quá khứ ở tầng ứng dụng — đó là 71 triệu RPS xảy ra vào tháng 2, và được Cloudflare ghi nhận.

— theo SecurityWeek

Cả 3 hãng —Google, Amazon, và Cloudflare— đều không nêu ra đầu mối rằng ai đứng sau đợt tấn công này.

Tuy sự kiện được ghi nhận từ tận tháng 8, nhưng các phân tích trên các trang kỹ thuật đều gọi đây là “zero-day vulnerability”, tức là lỗ hổng của chương trình đã được phát hiện, nhưng vẫn chưa có được bản sửa lỗi để khắc phục (nên gọi là “zero-day”).

Reuters có đăng tin hôm 12/10, và chỉ ra rằng trong quá khứ, tấn công DoS đã từng làm sập khá nhiều website. Reuters đã liên lạc với CISA (cơ quan giám sát an ninh mạng của Mỹ) nhưng cho hay họ không nhận được câu trả lời lập tức.

Theo Google báo cáo, mặc dù chưa cho bản sửa lỗi để máy chủ web giải vấn đề này, nhưng các tấn công loại này đã bị chặn lại từ vòng ngoài, ở các máy “load balancing” (phân tải) của Google rồi. Các máy phân tải là nơi nhận các yêu cầu truy cập, rồi sau đó phân phát các yêu cầu đó cho các phái chủ web khác nhau. Đây là cơ chế mà Google đã triển khai từ lâu.

“Khởi tạo chớp nhoáng HTTP/2” là gì?

Google có miêu tả chi tiết trong báo cáo của mình hôm Thứ Tư.

HTTP/2, một cải tiến từ HTTP/1, là giao thức (cách truyền thông tin) được dùng hiện nay của các website. Nếu đối chiếu theo mô hìng mạng máy tính OSI của ISO, thì HTTP là thuộc về tầng thứ 7, tầng ứng dụng (Application). Cho nên tấn công lần này mang tên “Khởi tạo chớp nhoáng HTTP/2” (HTTP/2 Rapid Reset), mã hiệu CVE-2023-44487, và được xếp vào loại DDoS tầng thứ 7.

HTTP/2 có một điểm khác với HTTP/1, đó là nó cho phép đồng thời mở nhiều phiên kết nối cùng một lúc. Mục đích là để tận dụng đường truyền được tốt hơn. Tuy nhiên điều này đã mở ra khả năng “khởi tạo chớp nhoáng”: Bên tấn công, đóng giả một trình duyệt (browser) và ví dụ như đặt 100 phiên kết nối cùng 1 lúc, và sau đó lập tức reset (khởi tạo lại).

Lưu ý rằng các máy chủ website, mặc dù cho phép đồng thời mở nhiều phiên, nhưng luôn có giới hạn về số các phiên kết nối với cùng nơi. Đó chính là một cách để tránh DoS. Tuy nhiên “khởi tạo chớp nhoáng” là đặt xong liền khởi tạo lại. Tức là nó không vượt qua số giới hạn này, nhưng trên thực tiễn vẫn đạt mục đích làm nghẽn.

Theo báo cáo của Google, từ khi lối tấn công này xuất hiện bởi một tác giả bí mật nào đó —đến nay chưa biết là ai— thì đã xuất hiện vài biến thể khác nhau của loại tấn công mới này.

Theo miêu tả, biến thể thứ hai đã có cải tiến. Nó không hoàn toàn ngắt (reset) tất cả các kết nối, mà giữ lại một vài cái. Như thế máy chủ web tưởng rằng nó vẫn đang “online”, vẫn đang thực sự kết nối.

Loại hình tấn công này có tiềm năng rất lớn. Hầu như website nào cũng có thể bị trở thành nạn nhân, nếu đứng về phương diện kỹ thuật mà nhìn nhận.

Các bên báo cáo —Google, Amazon, và Cloudflare— đều kêu gọi các nhà lập trình máy chủ website cần sớm có khắc phục (sửa lỗi) để giải vấn đề này.

Google cũng nhân dịp này quảng cáo giải pháp phân tải (load balancing) của mình, như một biện pháp giải quyết vấn đề từ một góc độ khác: Ngăn chặn từ vòng ngoài.

Cloudflare cũng tuyên bố các khách hàng sử dụng dịch vụ của họ cũng được bảo vệ khỏi tấn công này rồi.

Amazon cũng tuyên bố khách hàng nào của Amazon mà sử dụng dịch vụ CloudFront và AWS Shield của Amazon thì cũng không bị ảnh hưởng bởi tấn công này nữa.

Từ khóa Amazon Cloudflare tấn công DoS HTTP/2 google hacker tin tặc tấn công DDoS